Jose Roberto Domiinguez Betancourt

viernes, 20 de abril de 2012

jueves, 8 de marzo de 2012

MATERIA: INTERCONECTIVIDAD DE REDES

UNIDAD 1: REDES DE ÁREA AMPLIA

OBJETIVO GENERAL DEL CURSO: Conocerá los componentes y tecnologías de una red de área extensa.

OBJETIVO EDUCACIONAL: El estudiante conocerá los componentes, protocolos y elementos esenciales de una WAN.

1.1 INTERCONEXIÒN DE REDES

Interconexión de Redes (internetworking): Los dispositivos de interconexión de redes sirven para superar las limitaciones físicas de los elementos básicos de una red, extendiendo las topologías de esta.

El objetivo es dar un servicio de comunicación de datos que involucre diversas redes con diferentes tecnologías de forma transparente para el usuario. Este concepto hace que las cuestiones técnicas particulares de cada red puedan ser ignoradas al diseñar las aplicaciones que utilizarán los usuarios de los servicios.

Ventajas que plantea la interconexión de redes de datos:

· Compartición de recursos dispersos.

· Coordinación de tareas de diversos grupos de trabajo.

· Reducción de costos, al utilizar recursos de otras redes.

· Aumento de la cobertura geográfica.

· Tipos de Interconexión de redes

Se pueden distinguir dos tipos de interconexión de redes, dependiendo del ámbito de aplicación:

Ø Interconexión de Área Local (RAL con RAL): Es una interconexión de área local conecta a redes que están geográficamente cerca, como puede ser la interconexión de redes de un mismo edificio o entre edificios, creando una Red de Área Metropolitana (MAN).

Ø Interconexión de Área Extensa (RAL con MAN y RAL con WAN): La interconexión de área extensa conecta redes geográficamente dispersas, por ejemplo, redes situadas en diferentes ciudades o países creando una red de área extensa (WAN).

1.1.1. MODEM / MULTIPLEXOR/SWITCH/HUB

Modem

Modem: Un módem es un dispositivo que sirve para enviar una señal llamada moduladora mediante otra señal llamada portadora, el cual se dice que es un dispositivo que permite conectar dos ordenadores remotos utilizando la línea telefónica de forma que puedan intercambiar información entre sí.

Características

· Convierte las señales digitales del ordenador en señales analógicas.

· Modular-demodular la señal digital proveniente de nuestro ordenador y convertirla a una forma de onda que sea asimilable por dicho tipo de líneas.

· Soporte de funciones de FAX.

· cuenta con una memoria de tipo flash que nos permite la actualización del firmware al igual que ocurre con las BIOS de las placas base.

· Permite bajar información desde la red mundial (World Wide Web, enviar y recibir correspondencia electrónica (E-mail) y reproducir un juego de computadora con un oponente remoto.

· La velocidad a la cual los dos módems se comunican por lo general se llama Velocidad en Baudios, aunque técnicamente es más adecuado decir bits por segundo o bps.

· Control de Flujo: El control de flujo es un mecanismo por el cual el módem y el ordenador gestionan los intercambios de información. Estos mecanismos permiten detener el flujo cuando uno de los elementos no puede procesar más información y reanudar el proceso no mas vuelve a estar disponible.

Métodos más comunes de control de flujo:

Ø Control de flujo hardware: RTS y CTS permiten al PC y al módem parar el flujo de datos que se establece entre ellos de forma temporal. Este sistema es el más seguro y el que soporta una operación adecuada a altas velocidades.

Ø Control de flujo software: XON/XOFF: Aquí se utilizan para el control dos caracteres especiales XON y XOFF (en vez de las líneas hardware RTS y CTS) que controlan el flujo. Cuando el PC quiere que el módem pare su envío de datos, envía XOFF. Cuando el PC quiere que el módem le envíe más datos, envía XON. Los mismos caracteres utiliza el módem para controlar los envíos del PC. Este sistema no es adecuado para altas velocidades.

· La mayoría de los módems nuevos pueden enviar y recibir datos a 33,6 Kbps y faxes a 14,4 Kbps.

· Algunos módems pueden bajar información desde un Proveedor de Servicios Internet (ISP) a velocidades de hasta 56 Kbps.

· suelen incluir ecualizadores (filtros) para reducir la interferencia entre símbolos (interferencia debida al efecto de otros símbolos adyacentes sobre el que se esta recibiendo).

La transmisión por modem se divide en tres tipos:

· SIMPLEX: Permite enviar información solo en un sentido.

· HALF DUPLEX: Permite enviar información en ambos sentidos pero no a la misma vez.

· FULL DUPLEX: Permite enviar información en ambos sentidos simultáneamente.

Características

· Se compone de dos entradas de datos (A y B), una salida de datos y una entrada de control.

· Es un convertidor que convierte la entrada de los datos (paralelo) a serie.

· A es la entrada de datos

· B es la salida de datos

En el campo de las telecomunicaciones

· El multiplexor se utiliza como dispositivo que puede recibir varias entradas y transmitirlas por un medio de transmisión compartido.

· Divide el medio de transmisión en múltiples canales, para que varios nodos puedan comunicarse al mismo tiempo.

· Una señal que está multiplexada debe demultiplexarse en el otro extremo.

Según la forma en que se realice esta división del medio de transmisión, existen varias clases de multiplexación.

· Multiplexación por división de frecuencia.

· Multiplexación por división de tiempo.

· Multiplexación por división de código.

· Multiplexación por división de longitud de onda.

Switch: Es un dispositivo digital de lógica de interconexión de redes de computadores que opera en la capa 2 (nivel de enlace de datos) del modelo OSI.

Características

· Interconecta dos o más segmentos de red, de manera similar a los puentes (bridges), pasando datos de un segmento a otro de acuerdo con la dirección MAC de destino de las tramas en la red.

· Dispositivo de interconexión de redes.

· Segmentación de las redes.

· Rendimiento mayor que el puente.

· Puede conectar redes que utilicen distintos protocolos.

· Tiene una función de conexión similar a la del bridge, pero con la diferencia de que puede manejar varias conexiones simultáneamente, mientras que el bridge solo maneja una concesión a la vez. Esto hace que el switche mejore la capacidad de la red para comunicar estaciones.

· Un Switch puede ser considerado como una matriz de conexión que permite interconectar simultáneamente los segmentos o los aparatos a 10 Mbits/s o 100 Mbits/s.

· Con un switch varias máquinas pueden enviar datos simultáneamente.

· Cada puerto de un Switch forma parte de un solo dominio de colisión.

· Cada puerto del Switch aprende dinámicamente las direcciones MAC (Ethernet) de los equipos que le son conectados.

· El Switch posee un Buffer circular interno trabajando entre 1 o 2 Gbits/s que distribuye los paquetes entrantes a los puertos de destino si existe concordancia con la dirección aprendida dinámicamente por este.

· El Switch es capaz "de aprender" 1024 o 2048 direcciones por puerto.

Hub: Es un dispositivo que permite centralizar el cableado de una red y poder ampliarla. Esto significa que dicho dispositivo recibe una señal y repite esta señal emitiéndola por sus diferentes puertos.

Existen 3 clases de concentradores o Hub

· Pasivo: No necesita energía eléctrica. Se trata de un dispositivo que centraliza el cableado de la red.

· Activo: Necesita alimentación. Son dispositivos que además de centralizar el cableado de la red, regeneran señales eléctricas que le llegan, realizando así, funciones de repetidor.

· Inteligente: También llamados smart hubs, son hubs activos que incluyen microprocesador.

Un concentrador es un dispositivo simple

· El precio es barato.

· Un concentrador casi no añade ningún retardo a los mensajes.

Características

· Funciona repitiendo cada paquete de datos en cada uno de los puertos con los que cuenta, excepto en el que ha recibido el paquete, de forma que todos los puntos tienen acceso a los datos.

· Se encarga de enviar una señal de choque a todos los puertos si detecta una colisión.

· Son la base para las redes de topología tipo estrella.

· Dispositivo de interconexión que centraliza las conexiones de los nodos.

· Dentro del modelo OSI el concentrador opera a nivel de la capa física.

· No analizan la información que circula por la red.

· Un Hub está destinado a conectar equipos 10 Mbits/s ó 100 Mbits/s.

· Todos los segmentos o aparatos conectados a un Hub forman parte del mismo dominio de colisión.

· El Hub funciona al nivel 1 del modelo ISO.

· Hace el oficio de convertidor de medios.

· Algunos Hubs pueden acoger un módulo de Management.

1.1.2. Repetidor

Es un hardware que copia señales eléctricas de una Ethernet a otra, es decir es u dispositivo electrónico que recibe una señal débil y la retransmite a una potencia o nivel más alto de tal modo que se puedan cubrir distancias más largas.

Esquema de un repetidor.

Características de los repetidores

· Son utilizados en redes existentes en edificios, conectando a un backbone un cable que se comunique con un repetidor existente en cada piso.

· Retransmite solo impulsos eléctricos, sin verificar absolutamente nada.

· Simplemente repiten las señales y no proporcionan ningún tipo de capacidad de filtrado de los paquetes de datos.

· Repite los datos recibidos por un puerto y enviarlos inmediatamente.

· En el modelo de referencia OSI el repetidor opera en el nivel físico.

· se utilizan tanto en cables de cobre portadores de señales eléctricas como en cables de fibra óptica portadores de luz.

· Son de bajo costo, porque representan la manera más económica del extender una red Ethernet desde el router del ordenador.

· Retransmite los datos sin retardo.

· Reconstruye la señal y la transmite de un segmento a otro.

· Repiten y amplifican señales eléctricas, por lo que copian también ruido o errores que puedan ocurrir de un cable a otro.

· Dispositivos que regeneran la señal a su estado original.

1.1.3. Puente

Características

· Son superiores a los repetidores porque estos no retransmiten errores, ruido o paquetes deformados, un paquete se reenvía cuando se tiene la seguridad que este completo.

· Fiabilidad: Se segmentan las redes de forma que un fallo sólo imposibilita las comunicaciones en un segmento.

· Eficiencia: Se limita el tráfico por segmento, no influyendo el tráfico de un segmento en el de otro.

· Seguridad: Creando diferentes segmentos de red se pueden definir distintos niveles de seguridad para acceder a cada uno de ellos, siendo no visible por un segmento la información que circula por otro.

· Dispersión: Cuando la conexión mediante repetidores no es posible debido a la excesiva distancia de separación, los bridges permiten romper esa barrera de distancias.

· Son ineficientes en grandes interconexiones de redes, debido a la gran cantidad de tráfico administrativo que se genera.

· Pueden surgir problemas de temporización cuando se encadenan varios bridges.

· Pueden aparecer problemas de saturación de las redes por tráfico de difusión.

· Componente que interconecta redes con distintas topologías y protocolos.

· Trabaja en el nivel de subred

· Posibilidad de restricción de tráfico dentro de la misma red

Ejecuta tres tareas básicas:

· Aprendizaje de las direcciones de nodos en cada red.

· Filtrado de las tramas destinadas a la red local.

· Envío de las tramas destinadas a la red remota.

Tipos de bridge

· Locales: sirven para enlazar directamente dos redes físicamente cercanas.

· Remotos o de área extensa: se conectan en parejas, enlazando dos o más redes locales, formando una red de área extensa, a través de líneas telefónicas

1.1.4. Router

Es un dispositivo de hardware utilizado para la interconexión de redes informáticas que permiten asegurar el direccionamiento de paquetes de datos entre ellas o determinar la mejor ruta que deben tomar.

Características

· Responsable de adaptar los paquetes de información de red cuando las máquinas origen y destino se encuentran en distintas redes

· Los routers son dispositivos de interconexión de la capa 3 se utilizan para conectar LAN’s a través de WAN.

· El router puede utilizarse para conectar diferentes equipos de capa 2 y de diferentes topologías.

Decisiones que debe tomar un enrutador

· Número de saltos hasta el destino

· Velocidad de transmisión máxima entre enlaces

· Estado de la red

Funciones principales:

· Determinación de las mejores rutas para los paquetes de datos entrantes.

· Conmutación de los paquetes a la interfaz saliente correcta.

· Velocidad de transmisión máxima entre enlaces.

1.1.5. Brouters

Un brouter (bridge/router) es un conector que ayuda a transferir la información entre redes y que combina simultáneamente las funciones de bridge y router, y que elige “la mejor solución de los dos”.

Características

· Los Brouters trabajan como router con los protocolos en caminables y como bridge con los que no lo son.

· Los brouters pueden encaminar uno o varios protocolos, como TCP/IP y XNS, y puentear todo el tráfico restante.

Los brouters pueden:

· Encaminar protocolos en caminables seleccionados.

· Actuar de bridge entre protocolos no en caminables.

· Proporcionar un mejor coste y gestión de interconexión que el que proporcionan los bridges y routers por separado.

· Brouters ofrecen todas las ventajas de los routers para protocolos de router, y todas aquellas de los bridges para protocolos de bridge.

· Son los sistemas más complejos de instalar, proporcionan el más alto grado de flexibilidad, lo que los hace ideales para rápidos cambios o expansiones de la red.

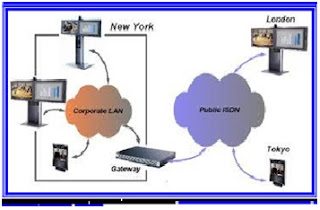

1.1.6. Gateways

Una pasarela o puerta de enlace (del inglés Gateway) es un dispositivo, con frecuencia una computadora, que permite interconectar redes con protocolos y arquitecturas diferentes a todos los niveles de comunicación.

Características

· Operan en los niveles más altos del modelo de referencia OSI y realizan conversión de protocolos para la interconexión de redes con protocolos de alto nivel diferentes.

· Traduce la información del protocolo utilizado en una red origen al protocolo usado en la red de destino.

· Permite interconectar redes con protocolos y arquitecturas completamente diferentes a todos los niveles de comunicación.

· Simplifican la gestión de red.

· Permiten la conversión de protocolos.

· Los Gateway interconectan redes heterogéneas.

· Los Gateway son de tarea específica.

· Su gran capacidad se traduce en un alto precio de los equipos.

· Se pueden utilizar como dispositivos universales en una red corporativa compuesta por un gran número de redes de diferentes tipos.

· Los gateways tienen mayores capacidades que los routers y los bridges

· Los gateways aseguran que los datos de una red que transportan sean compatibles con los de la otra red.

Tipos de Gateways

· Gateway asíncrono

· Gateway SNA

· Gateway TCP/IP

· Gateway PAD X.25

Gateway FAX

1.1.6. Tunelización de protocolos

Un protocolo tunelizado es un protocolo de red que encapsula un protocolo de sesión dentro de otro.

Frecuentemente interesa que la información alcance su destino en la red remota de modo transparente, sin que haya una conversión de protocolos. El modo de realizar este transporte exige el encapsulamiento de unos protocolos en otros para atravesar la WAN. Esto supone la creación de un enlace que transporte los paquetes codificados según el protocolo origen, encapsulados según otro protocolo (protocolo de túnel). El protocolo de túnel no analiza el contenido. Esta tecnología es la base para la creación de VPN (Redes privadas virtuales).

VPN: Soporte de transporte de datos privados sobre infraestructura pública (internet). Utiliza encapsulamiento y encriptación de datos.

Ventajas: Menor coste, aprovechamiento de internet, menor coste de gestión (Fácil de hacer), simplificación de topologías de red.

Características

· Un protocolo (A) es encapsulado dentro de otro protocolo (B), de forma que el primero considera al segundo como si estuviera en el nivel de enlace de datos.

· La técnica de tunelizar se suele utilizar para trasportar un protocolo determinado a través de una red que, en condiciones normales, no lo aceptaría.

· El túnel es un método por el cual se hace uso de una red intermedia para transferir datos de un extremo a otro.

· Esta tecnología es la base para la creación de VPN (Redes privadas virtuales).

· Utiliza encapsulamiento y encriptación de datos.

Túnel SSH

· El protocolo SSH (secure shell) se utiliza con frecuencia para tunelizar tráfico confidencial sobre Internet de una manera segura.

Protocolos orientados a datagramas:

· L2TP (Layer 2 Tunneling Protocol).

· MPLS(Multiprotocol Label Switching).

· GRE (Generic Routing Encapsulation).

· PPTP (Point-to-Point Tunneling Protocol).

· PPPoE (point-to-point protocol over Ethernet).

· PPPoA (point-to-point protocol over ATM).

· IPSec(Internet Protocol security).

· IEEE 802.1Q (Ethernet VLANs).

· DLSw (SNA over IP).

· XOT (X.25datagrams over TCP).

· 6to4 (IPv6 over IPv4 as protocol 41)

Protocolos orientados a flujo:

· TLS (Transport Layer Security)

· SSH (Secure Shell)

La técnica de tunelizar puede ser usada también para evitar o circunvalar en cortafuegos. Para ello, se encapsula el protocolo bloqueado en el cortafuegos dentro de otro permitido, habitualmente HTTP.

1.1.7. Creación de redes virtuales

Una VLAN (Red de área local virtual o LAN virtual) es una red de área local que agrupa un conjunto de equipos de manera lógica y no física.

Cada VLAN está formada por un grupo lógico de estaciones físicamente unidas a los puertos de uno o más conmutadores usando software específico. Cada estación solo puede conectarse con otra del mismo grupo, aunque una estación puede pertenecer a varios grupos si el software se lo permite.

Características

· Mejoras en la velocidad, incremento del ancho de banda en función de las necesidades, incremento de la seguridad en la red.

· Los distintos modos de establecer o crear una VLAN están basados en la tecnología de conmutadores o de en caminadores.

Tipos de VLAN:

· La VLAN de nivel 1 (también denominada VLAN basada en puerto) define una red virtual según los puertos de conexión del conmutador;

· La VLAN de nivel 2 (también denominada VLAN basada en la dirección MAC) define una red virtual según las direcciones MAC de las estaciones. Este tipo de VLAN es más flexible que la VLAN basada en puerto, ya que la red es independiente de la ubicación de la estación;

· La VLAN de nivel 3: existen diferentes tipos de VLAN de nivel 3:

Ø La VLAN basada en la dirección de red conecta subredes según la dirección IP de origen de los datagramas. Este tipo de solución brinda gran flexibilidad, en la medida en que la configuración de los conmutadores cambia automáticamente cuando se mueve una estación.

Ø La VLAN basada en protocolo permite crear una red virtual por tipo de protocolo (por ejemplo, TCP/IP, IPX, AppleTalk, etc.).

La VLAN permite definir una nueva red por encima de la red física y, por lo tanto, ofrece las siguientes ventajas:

Ø Mayor flexibilidad en la administración y en los cambios de la red, ya que la arquitectura puede cambiarse usando los parámetros de los conmutadores.

Ø Aumento de la seguridad, ya que la información se encapsula en un nivel adicional y posiblemente se analiza.

Ø Disminución en la transmisión de tráfico en la red.

1.2. PROTOCOLOS EN REDES WAN

1.2.1. PPTP (POINT TO POINT TUNNELING PROTOCOL)

Es un protocolo de red creado por Microsoft que permite la realización de transferencias seguras desde clientes remotos a servidores emplazados en redes privadas, empleando para ello tanto líneas telefónicas conmutadas como Internet.

Protocolo que encapsula los paquetes procedentes de LAN de modo que se hacen transparentes a los procedimientos de red utilizados en las redes de transporte.

Características

· El cliente establecerá una conexión dial−up con el servidor de acceso a red (NAS) del proveedor del servicio.

· PPTP encapsula los paquetes PPP en datagramas IP.

· Soporta tunneling extremo a extremo y entre servidores.

· Posibilidad de valor añadido para el acceso remoto.

· Proporciona una capacidad multiprotocolo.

· Empleo de encriptación RSA RC−4.

· No proporciona encriptación de datos para los servidores de acceso remoto.

· Precisa un servidor NT como terminador del túnel.

1.2.2. PPP

El protocolo PPP proporciona un método estándar para transportar datagramas multiprotocolo sobre enlaces simples punto a punto entre dos "pares" (a partir de aquí, y hasta el final de este trabajo, utilizaremos el término "par" para referirnos a cada una de las máquinas en los dos extremos del enlace -en inglés es peer).

El protocolo PPP permite establecer una comunicación a nivel de la capa de enlace TCP/IP entre dos computadoras. Generalmente, se utiliza para establecer la conexión a Internet de un particular con su proveedor de acceso a través de un módem telefónico. Ocasionalmente también es utilizado sobre conexiones de banda ancha (como PPPoE o PPPoA). Además del simple transporte de datos, PPP facilita dos funciones importantes:

Autenticación. Generalmente mediante una clave de acceso.

Asignación dinámica de IP. Los proveedores de acceso cuentan con un número limitado de direcciones IP y cuentan con más clientes que direcciones. Naturalmente, no todos los clientes se conectan al mismo tiempo. Así, es posible asignar una dirección IP a cada cliente en el momento en que se conectan al proveedor. La dirección IP se conserva hasta que termina la conexión por PPP. Posteriormente, puede ser asignada a otro cliente.

Funcionamiento: PPP consta de las siguientes fases:

Establecimiento de conexión. Durante esta fase, una computadora contacta con la otra y negocian los parámetros relativos al enlace usando el protocolo LCP. Este protocolo es una parte fundamental de PPP y por ello está definido en el mismo RFC. Usando LCP se negocia el método de autenticación que se va a utilizar, el tamaño de los datagramas, números mágicos para usar durante la autenticación.

Autenticación. No es obligatorio. Existen dos protocolos de autenticación. El más básico e inseguro es PAP, aunque no se recomienda dado que manda el nombre de usuario y la contraseña en claro. Un método más avanzado y preferido por muchos ISPs es CHAP, en el cual la contraseña se manda cifrada.

Configuración de red. En esta fase se negocian parámetros dependientes del protocolo de red que se esté usando. PPP puede llevar muchos protocolos de red al mismo tiempo y es necesario configurar individualmente cada uno de estos protocolos. Para configurar un protocolo de red se usa el protocolo NCP correspondiente. Por ejemplo, si la red es IP, se usa el protocolo IPCP para asignar la dirección IP del cliente y sus servidores DNS.

Transmisión. Durante esta fase se manda y recibe la información de red. LCP se encarga de comprobar que la línea está activa durante periodos de inactividad. Obsérvese que PPP no proporciona cifrado de datos.

Terminación. La conexión puede ser finalizada en cualquier momento y por cualquier motivo.

Características

· Estos enlaces proveen operación bidireccional full dúplex y se asume que los paquetes serán entregados en orden.

· Para establecer comunicaciones sobre un enlace punto a punto cada extremo del mismo debe enviar primero paquetes LCP para configurar y testear el enlace de datos.

· PPP se utiliza en muchos tipos de redes físicas, incluyendo cable de serie , línea telefónica , línea de enlace , telefonía celular , enlaces especializados de radio, y enlaces de fibra óptica, tales como SONET.

El protocolos PPP puede ser dividido en dos subcapas:

- El componente NCP (Programa de Control de la Red) permite encapsular múltiples protocolos.

- El componente LCP (Protocolos de Control de Enlace) permite negociar y configurar opciones de control sobre el enlace de datos, como son:

§ Password Autenticación Protocol (PAP).Utiliza intercambio de señales de dos direcciones únicamente en el inicio de sesión, envía las contraseñas en texto sin cifrar, y no dispone de protección frente a ataques de prueba y error o de reproducción sistemática.

§ Challenge Handshake Autenticación Protocol (CHAP). Utiliza intercambio de señales de tres direcciones, durante el inicio de sesión y periódicamente. Ofrece protección frente a ataques de reproducción sistemática mediante el uso de un valor de desafío variable que es único e imprevisible.

Después de habilitar el encapsulado PPP, deberemos realizar las siguientes tareas para habilitar la autenticación.

- Comprobaremos que cada router tiene un nombre de host asignado, ya que se utilizará como nombre de usuario en la autenticación, y en consecuencia debe conseguir que el nombre de usuario que se configure en el router remoto.

- Configuraremos en cada router el nombre de usuario y contraseña del router remoto, mediante el comando de configuración global username [nombre] password [contraseña]. Como a partir de la versión IOS 11.2 la contraseña aparece como texto sin cifrar, introduzca el comando de configuración global service password-encryption para protegerla.

- Configurar el protocolo de autenticación que deseamos utilizar mediante el siguiente comando de configuración de interfaz.

ppp authentication {chap | chap pap | pap chap | chap}

Si PAP y CHAP están habilitados a la vez, el primer método especificado se demandará durante la negociación del enlace. Si el router remoto sugiere el uso del segundo método o simplemente rechaza el primer método, entonce se intentará con el segundo.

Configuración de autenticación en dos Routers | |

Hostname RouterA | Hostname RouterB |

Username RouterB password potato | Username RouterA password potato |

Interface serial 0 | Interface serial 0 |

Ip address 10.0.1.1 255.255.255.0 | Ip address 10.0.1.2 255.255.255.0 |

Encapsulation ppp | Encapsulation ppp |

Ppp authenticacion pap | Ppp authenticacion pap |

Disponemos del comando de configuración global debug ppp authentication para verificar y depurar la autenticación.

1.2.3 PSTN (PUBLIC SWITCHED TELEPHONE NETWORK).

La red telefónica pública conmutada (PSTN) es la red de centros públicos en el mundo de conmutación de circuitos de redes telefónicas.

Características

· Se compone de líneas telefónicas y cables de fibra óptica y de microondas de transmisión de enlaces, redes celulares, los satélites de comunicaciones y cables submarinos telefónicos, todos interconectados por los centros de conmutación.

· Originalmente era una red de líneas fijas analógicas sistemas de telefonía, la PSTN es ahora casi enteramente digitales en su núcleo e incluye móviles, así como fija los teléfonos.

· La primera empresa en incorporarse a la prestación de servicios PSTN fue la Bell Telephone Company en los Estados Unidos.

· El enlace de la red PSTN básica soporta ancho de banda de 64 kbps.

Conectividad analógica

La misma red que utiliza nuestro teléfono está disponible para los equipos. El nombre de esta red mundial es la Red telefónica pública conmutada (PSTN). En el marco de la informática, podemos pensar en PSTN como un gran enlace WAN que ofrece líneas telefónicas de llamada de grado de voz.

El hecho de que PSTN fuese diseñada principalmente para la comunicación de voz hace que sea lenta. Las líneas analógicas de llamada requieren módems que pueden incluso hacerlas más lentas todavía. Por otro lado, la calidad de la conexión es inconsistente debido a que PSTN es una red de circuitos conmutados. Cualquier sesión de comunicación única será tan buena como los circuitos enlazados para esta sesión determinada. Sobre largas distancias, por ejemplo, país a país, pueden resultar considerablemente inconsistentes en los circuitos de una sesión a la siguiente.

Líneas analógicas dedicadas

A diferencia de las líneas de llamada que deben volver a abrir la sesión cada vez que se utilizan, las líneas analógicas dedicadas (o alquiladas) se mantienen abiertas en todo momento. Una línea analógica alquilada es más rápida y fiable que una conexión de llamada. Sin embargo, es relativamente cara puesto que el proveedor de servicio está dedicando recursos a la conexión alquilada, independientemente de si se está utilizando la línea o no.

¿De llamada o dedicada?

Ningún tipo de servicio es el mejor para todos los usuarios. La mejor opción dependerá de un número de factores destacando:

· La cantidad de tiempo de conexión que se utilizará.

· El coste del servicio.

· La importancia de tener tasas de transferencia de datos superiores y más fiables que una línea condicionada.

· La necesidad de tener una conexión 24 horas al día.

Si no es frecuente la necesidad de establecer la conectividad, pueden resultar más adecuadas las líneas de llamada. Si es necesaria una conexión de alto nivel de fiabilidad y de utilización continua, entonces no resulta adecuada la calidad del servicio que proporciona una línea de llamada.

BIBLIOGRAFIA

Suscribirse a:

Entradas (Atom)